V minulém díle jsme si ukázali, jak si pohodlně spouštět přes protokol SSH i grafické programy. Také jsme zjistili, že nás může admin (manželka, přítelkyně) vzdáleně sledovat, zda na tom počítači opravdu pracujeme (podle xichtu: veselej = práce, smutnej = solitaire 🙂 ). Aby byl doma klid, tak můžeme buď přes Gufw zakázat port 22 (SSH protokol), nebo si nainstalovat nějaký sledovač síťové komunikace a zjistit tak, že se na mě někdo připojil.

V minulém díle jsme si ukázali, jak si pohodlně spouštět přes protokol SSH i grafické programy. Také jsme zjistili, že nás může admin (manželka, přítelkyně) vzdáleně sledovat, zda na tom počítači opravdu pracujeme (podle xichtu: veselej = práce, smutnej = solitaire 🙂 ). Aby byl doma klid, tak můžeme buď přes Gufw zakázat port 22 (SSH protokol), nebo si nainstalovat nějaký sledovač síťové komunikace a zjistit tak, že se na mě někdo připojil.

Nejprve se podíváme na program tcptrack, který běží přímo v terminálu. Instalace je jednoduchá:

| Příkaz terminálu: |

|---|

| sudo apt-get install tcptrack |

Spuštění musíme provést s právy superuživatele, kdy parametrem „i“ definujeme, kterou síťovou kartu chceme sledovat (to zjistíme přes ifconfig), v mém případě je to eth0:

| Příkaz terminálu: |

|---|

| sudo tcptrack -i eth0 |

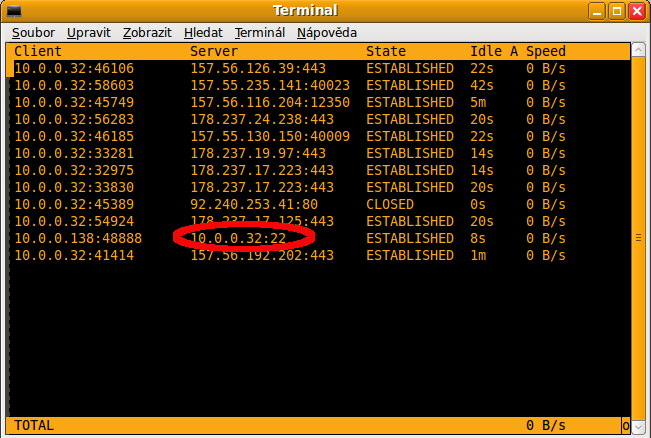

Po spuštění se nám objeví přehled síťové komunikace v tabulce, kde sloupec Client znamená kdo komunikaci vyvolal (např. 10.0.0.32 na portu 46106 vyvolal spojení s 157.56.126.39 na port 443), sloupec Server s kým bylo spojení navázáno, State je stav buď ESTABLISHED (vytvořený) nebo CLOSED (ukončený), dále Idle (jak dlouho je spojení nečinné) a Speed což je rychlost spojení:

Zvýrazněné vidíme jak vypadá připojení na náš server přes SSH protokol. Bylo vyvolané modemem 10.0.0.138 na portu 48888 a směřuje na náš server 10.0.0.32 na port 22. Další programem s grafickým prostředím, kterým můžeme sledovat síťovou komunikaci je EtherApe. Instalace je opět jednoduchá:

| Příkaz terminálu: |

|---|

| sudo apt-get install etherape |

Program musíme opět spouštět s právy superuživatele:

| Příkaz terminálu: |

|---|

| sudo etherape |

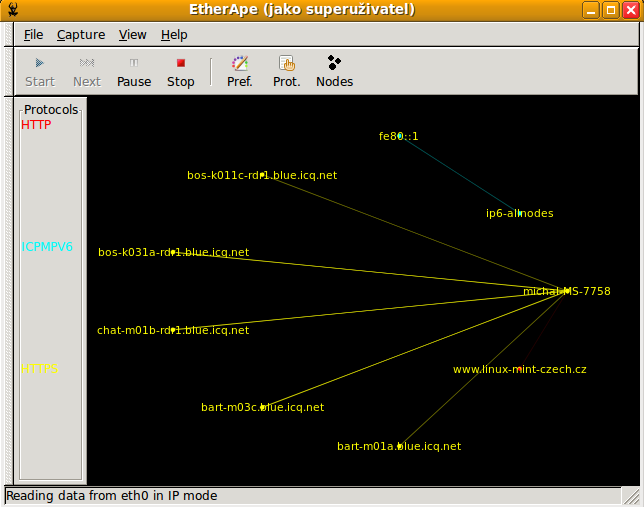

Po spuštění se nám zanedlouho načte grafické schéma síťové komunikace. Výchozí pohled je IP mód:

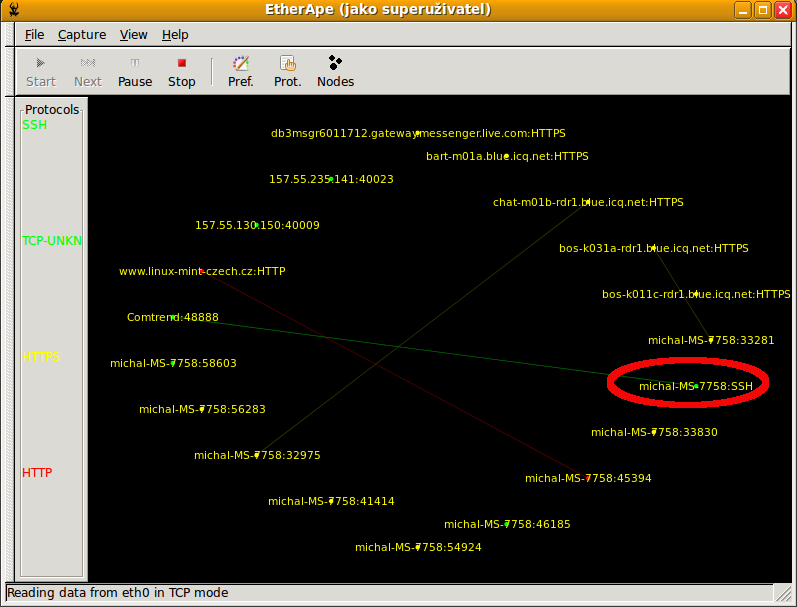

Pokud bychom chtěli vidět přímo TCP komunikaci (jednotlivé porty), vybereme z menu Capture – Mode – TCP:

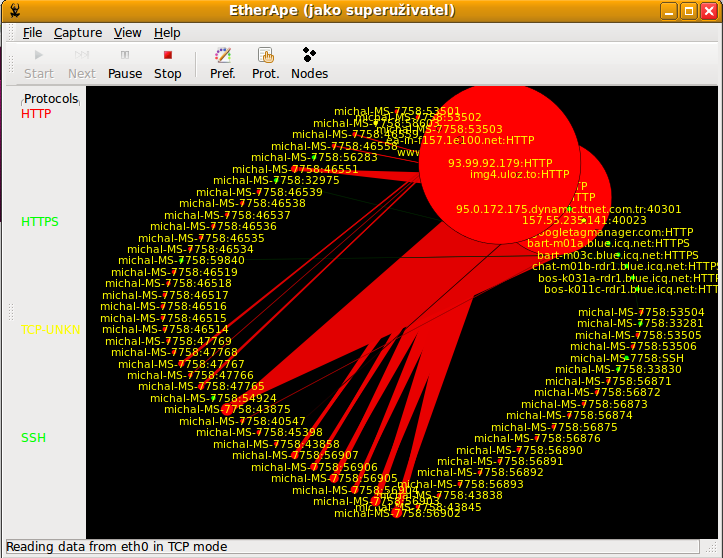

Zvýrazněnou vidíme opět komunikaci modemu a našeho serveru protokolem SSH. Vlevo ve sloupci „Protokols“ vidíme přehled jednotlivých aktivních protokolů každý s jinou barvou, která je pak použita v grafu spojení k odlišení jednotlivých spojení. Pokud máme tedy zapnutý mód TCP a zobrazíme si např. stránku ulozto.cz a dáme něco vyhledat zjistíme, že „Lord of the Rings“ byl hadra 🙂 :

Z grafu vidíme i datový tok zvýrazněný tloušťkou čáry. Další možnosti v EtherApe jsou:

- změna sledovaného síťového prvku (Capture – Interfaces)

- sledování uzlů/portů (View – Nodes)

- sledování aktivních protokolů (View – Protocols)

- změna typu diagramu (File – Nastavení – Diagram)

- změna barev protokolů (File – Nastavení – Colors)

- změna časových nastavení (File – Nastavení – Timings)

Nakonec si můžeme přidat EtherApe do aplikací spouštěných při přihlášení zadáním příkazu:

gksu etherape

Stránky projektu: http://etherape.sourceforge.net/

Související články:

LM17 jako SSH server – 1. část

LM17 jako SSH server – 2. část

LM17 jako SSH server – 3. část

LM17 jako SSH server – 5. část

LM17 jako SSH server – 6. část

LM17 jako SSH server – 7. část

LM17 jako SSH server – 8. část

Děkuji za dobrý návod, jak zprovoznit přístup na domácí počítač.

Rád bych se ale zeptal, jestli mi hrozí nějaké bezpečnostní riziko, když na routeru nastavím port forwarding pro magic packet. Nechce se mi nechávat trvale zapnuté PC.

Na routeru jsem nastavil přesměrování portu č. 9 na IP počítače. Spuštění PC na dálku funguje (jak z lokální sítě, tak z internetu). Hrozí ale tím, že se mi někdo může dostat do počítače? Ve firewallu Gufw mám pouze povolené SSH z prvního dílu seriálu a nastavený autorizační klíč. Já si myslím, že mi hrozí jen to, že mi může někdo pouze PC zapnout, ale přes firewall se už dál nedostane. Souhlasí to, nebo se pletu?

Ahoj, ten magic packet spouštíš přes to SSH? ten port 9 máš nasměrovaný na IP počítače port 22? Pokud máš povolený ve firewallu jen ten port 22 na svůj počítač tak ti všechno půjde jen tam. No teď jsem zrovna řešil, že mi nějaký robot skenoval ten port 22 a asi se to snažil prolomit, je dobrý si nainstalovat to etherape a z terminálu si občas spusť „netstat -A inet -p

“ – to je monitor aktuálních spojení, kde vidíš i proces, který ho vyvolal. Šlo to na mě z IP 168.63.214.143 tak jsem dal všechno zakázat z této IP a nastavil i na routeru ať tuto IP zahazuje a zatím je klid 🙂 Když teda budeš doma nebo se vzdáleně připojíš tak si zmonitoruj provoz, to skenování portu někým ti může zpomalovat net pokud to tam necháš běhat

nebo sleduj přes „sudo tcpdump -i eth0“ pokud máš síťovku na eth0

Ahoj, děkuji za odpověď.

Na routeru jsem nastavil přesměrování portu 9 na vnitřní IP adresu domácího počítače. Bohužel jsem zjistil, že vzdálené zapnutí PC funguje do cca pěti minut po uspání. Něco jsem k tomu našel, že router „něco zapomene“ po těch pěti minutách, proto později znovu spustit počítač nejde :-(. Musel bych zakoupit nový router, ale vzhledem k tomu, že tento je nový, tak to řešit nebudu a přesměrování portu 9 jsem zrušil. Mám tedy povolený jen ten 22 a na PC nastavený firewall podle postupu tohoto seriálu (ověření podle autorizačního certifikátu). PC přes den nechám zapnuté, pokud budu mít v plánu se na něj přes den připojit.

Děkuji. Arnošt

Ahoj, cca v úterý 9.12. by měla vyjít 5. část o tom jak automaticky monitorovat ten port 22 pomocí tcpdump tak pak mrkni 🙂

Promiň, přeskočí naplánované články tutoriál o upgradu z LM 17 na 17.1, takže ve středu 🙂

Ahoj… děkuji za upozornění, ale žádný článek mi neunikne :-). Linux-mint-czech.cz sleduji přes rss, a ikdyž mám nainstalované Ubuntu, tak návody zde jsou pro mě hodně inspirativní (Mint jsem měl nějakou chvíli nainstalovaný, ale pak jsem se vrátil k Ubuntu). Takže velké Děkuji za tyto stránky.

Arnošt